Segurança na cadeia de fornecedores do PIX: lições do ataque à Sinqia e como proteger sua infraestrutura de pagamentos

Tempo estimado de leitura: 8 minutos

- Risco sistêmico: fornecedores mal protegidos podem permitir desvios massivos via PIX.

- Controles técnicos e contratuais (HSM, API gateways, TPRM) reduzem a superfície de ataque.

- Automação e ML são essenciais para detecção em tempo real e resposta rápida.

- B2Bit entrega projetos práticos — de conectores seguros a plataformas TPRM e pipelines de monitoramento.

Introdução

O ataque à Sinqia, que resultou no desvio de R$ 710 milhões em transações via PIX segundo reportagens do UOL e do g1, expôs um risco sistêmico: elos da cadeia de fornecedores podem ser explorados para inserir transações fraudulentas no ambiente PIX. Mesmo quando os bancos investem em cibersegurança, integrações com PSTI, BaaS e APIs amplas criam vetores de ataque que exigem revisão de arquitetura, controles e governança.

O que é segurança na cadeia de fornecedores do PIX?

É o conjunto de controles técnicos, processos de governança e cláusulas contratuais que evitam que terceiros — provedores de conectividade, integradores, plataformas de BaaS, fornecedores de KYC/KYB — se tornem vetores de ataque capazes de manipular transações ou acessar chaves sensíveis.

- Gestão de identidades e credenciais (API keys, service accounts, chaves de transação).

- Conectividade segura com o SPB e pontos de liquidação (contas reserva).

- Monitoramento e detecção de transações suspeitas em tempo real.

- Auditoria, logging forense e planos de resposta a incidentes.

- Contratos e SLAs que estabeleçam responsabilidades em caso de incidentes.

Por que é importante / benefícios

Controlar a cadeia de fornecedores traz benefícios estratégicos e operacionais para instituições no ecossistema PIX e no SPB:

- Proteção de ativos financeiros: reduz risco de desvios massivos como o ocorrido com a Sinqia.

- Continuidade operacional: menos interrupções e recuperação mais rápida.

- Conformidade regulatória: atende exigências do Banco Central e facilita auditorias.

- Reputação e confiança: demonstra maturidade em segurança para clientes e parceiros.

- Eficiência operacional: automação reduz falsos positivos e o custo de investigação.

Relatos da mídia, como Infomoney e análises do Poder360, indicam que o incidente pode acelerar mudanças regulatórias, como diferenciação de janelas de liquidação e requisitos mais rígidos para prestadoras de serviços.

Como funciona / aplicações reais

A seguir descrevemos vetores de ataque comuns e contramedidas práticas — com exemplos de projetos que a B2Bit já implementa.

Vetor: Exploração de credenciais legítimas

- Problema: credenciais de fornecedores (APIs, contas de serviço) vazam ou são usadas indevidamente.

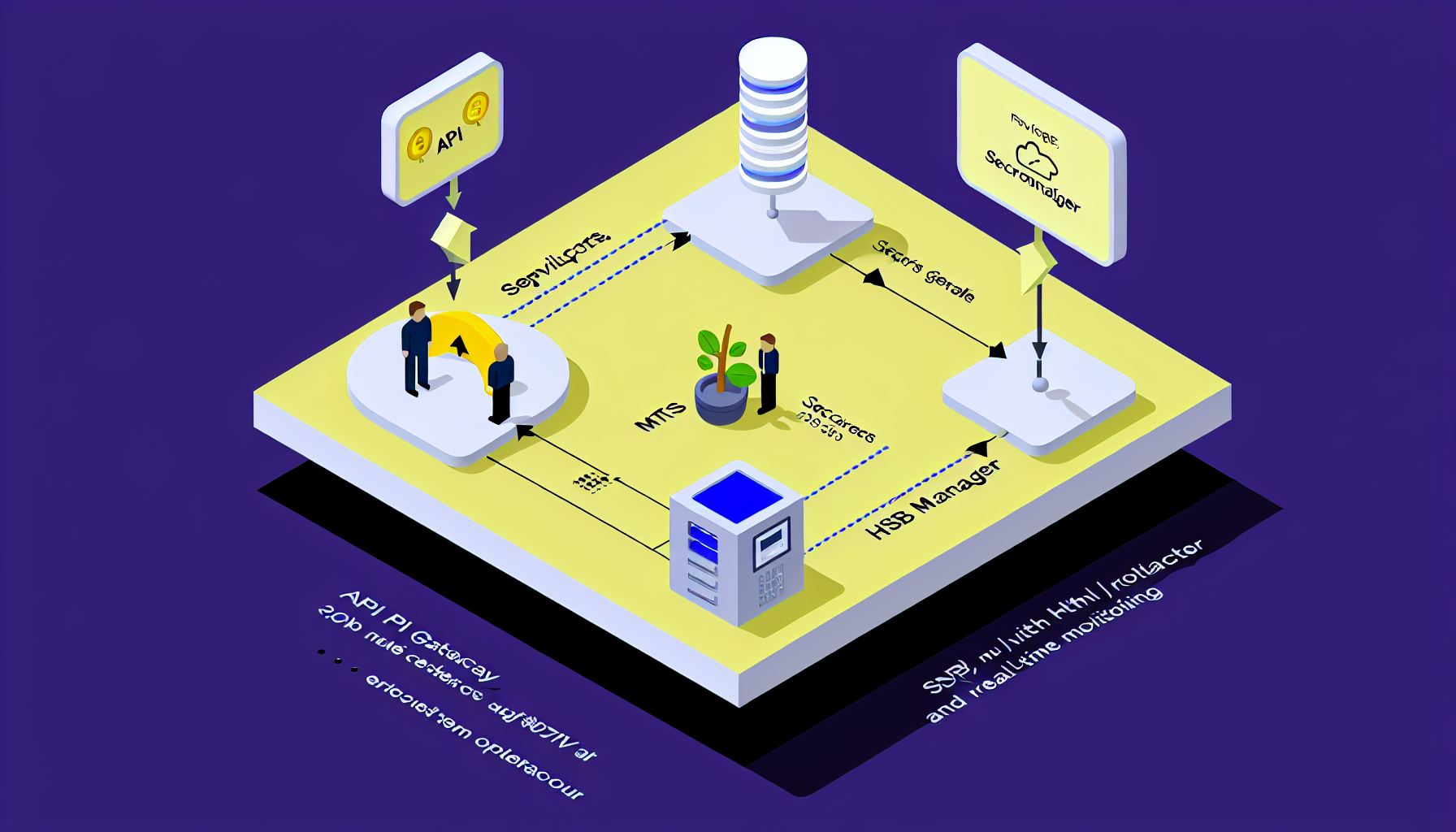

- Soluções: vaulting de segredos (HSM/Secrets Manager), rotação automática de chaves, MFA para acessos administrativos e certificados mTLS para autenticação máquina-a-máquina.

Vetor: APIs expostas sem escopos mínimos

- Problema: permissões amplas em APIs permitem operações de alto impacto.

- Soluções: API gateways com OAuth2/OpenID Connect, scopes mínimos por integração, rate limiting, assinatura de payloads e verificação de integridade.

Vetor: Falta de observabilidade transacional

- Problema: ordens fraudulentas passam despercebidas até atingirem grande volume.

- Soluções: monitoramento em tempo real (streaming), regras adaptativas, ML para detectar anomalias e orquestração de resposta imediata para suspensão de canais suspeitos.

Vetor: Contas reserva e liquidação interbancária

- Problema: contas reserva podem ser alvo para movimentação de grandes valores no SPB.

- Soluções: segregação de contas, limites predefinidos, confirmações automatizadas/manuais para movimentos fora do padrão e reconciliação em batch e em tempo real.

Aplicações práticas implementadas pela B2Bit:

- Conector PIX seguro: gateway que integra com o SPB usando HSM para chaves de transação, mTLS e políticas de least privilege por parceiro.

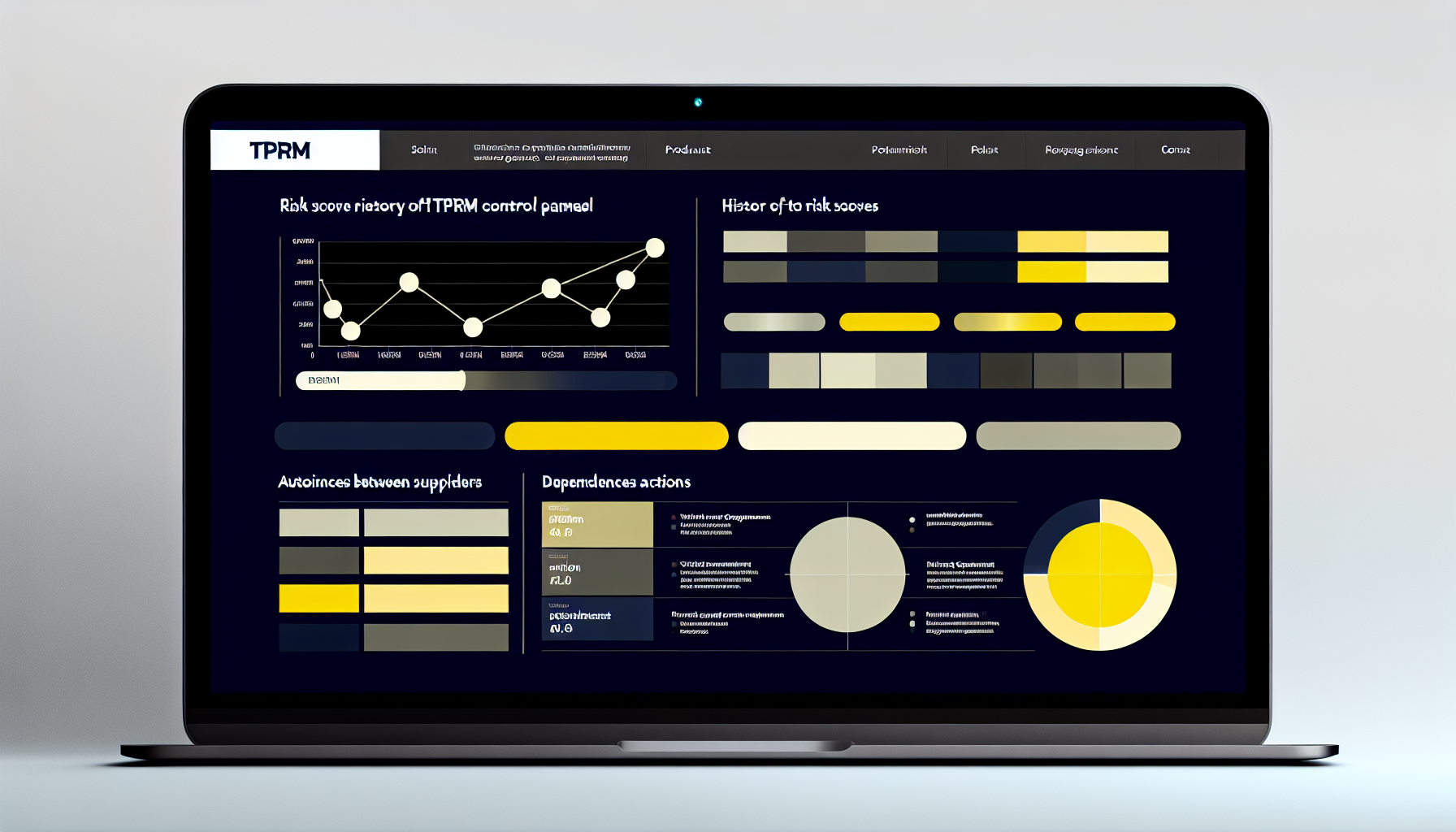

- Plataforma TPRM: painel que consolida scores de risco, evidências de compliance e resultados de pentests.

- Monitoramento transacional com ML: pipelines em AWS + Supabase para ingestão de eventos e n8n para orquestração de respostas automáticas.

Desafios e limitações

- Complexidade da cadeia: PSTI e subcontratadas dificultam visibilidade total.

- Custo e legado: provedores legados podem não suportar controles modernos.

- Velocidade x segurança: liquidação instantânea reduz janelas para intervenção manual.

- Coordenação regulatória: mudanças no SPB exigem adaptações em massa.

- Privacidade e conformidade: maior telemetria deve respeitar a LGPD.

Mitigação pragmática: defesa em profundidade, automação para resposta em tempo real e contratos que definam responsabilidades claras entre bancos, PSTI e fornecedores.

Futuro e tendências

O incidente com a Sinqia tende a acelerar medidas como exigência de padrões mínimos para prestadoras de serviços, diferenciação de liquidação por valor e maior uso de tokenização para chaves de pagamento. Observabilidade baseada em IA, HSMs gerenciados, API gateways dinâmicos, PKI e pipelines IaC com políticas embutidas também ganharão espaço.

Como a B2Bit pode transformar segurança da cadeia de fornecedores do PIX em projetos reais

A B2Bit atua em fintech integrations, automação com IA e orquestração (n8n, Supabase, AWS). Projetos que entregamos:

- Conector PIX seguro e auditável: gateway com HSM, mTLS, assinatura de payload e logs imutáveis.

- Plataforma TPRM: dashboard com evidências de compliance, scores dinâmicos e automação de remediação via n8n.

- Monitoramento transacional com ML: pipeline (AWS + Supabase) para ingestão de eventos e playbooks de resposta.

- Vaulting e gestão de segredos: integração com Vault/HSM, rotação e provisionamento via IaC.

- Preparação e resposta a incidentes: runbooks, simulações e integração com EDR e forense.

- Compliance e contratos tecnológicos: templates contratuais para SLAs, cláusulas de responsabilidade e métricas técnicas.

Casos de uso rápidos: avaliação de postura de um fornecedor crítico; implementação de API gateway com scopes mínimos; piloto de monitoramento com regras ML — possíveis de iniciar em semanas.

Checklist prático: primeiros passos

- Inventariar todas as PSTI e mapear acessos à infraestrutura do SPB.

- Implementar vaulting para chaves e políticas de rotação automática.

- Exigir autenticação mTLS e scopes mínimos para todas as APIs expostas.

- Criar regras automáticas de bloqueio e playbooks de resposta com orquestradores (n8n).

- Implantar monitoramento em tempo real e usar ML para detecção de anomalias.

- Formalizar contratos com SLAs de segurança e exigir pentest periódicos.

Conclusão

O ataque à Sinqia é um alerta: a segurança do PIX depende de toda a cadeia de fornecedores. A combinação de controles técnicos (HSM, API gateways, monitoramento), processos (TPRM, contratos, auditorias) e automação (orquestração com n8n, pipelines em AWS/Supabase, modelos de ML) é a abordagem mais eficaz para reduzir riscos sistêmicos. Se sua instituição quer transformar essas práticas em projetos concretos, a B2Bit pode ajudar — preencha o formulário.

FAQ

P: O que devo fazer imediatamente após detectar risco em um fornecedor?

R: Isolar integrações afetadas, ativar playbooks de resposta (suspensão de canal, bloqueio de credenciais), notificar o time de IR e o Banco Central se houver impacto sistêmico; realizar investigação forense e rodar rotação de chaves.

P: Como a B2Bit ajuda na prática?

R: Entregamos conectores seguros, plataformas TPRM, pipelines de monitoramento com ML, vaulting/HSM e runbooks de incident response para reduzir janela de perda e facilitar recuperação.